Pienso que todos los artículos que subo nos mantienen informados, si opinaís lo contrario, disculpar y omiter los mensajes

Cómo los hackers de Corea del Norte se volvieron peligrosamente buenos

Las huellas dactilares de la nación han aparecido recientemente en ataques sorprendentemente sofisticados; 'Todo el mundo debe tomar nota'

Bajo el líder Kim Jong Un, fotografiado con su esposa, Corea del Norte ha desarrollado una operación de piratería sofisticada. STR / AFP / GETTY IMAGES

Enlace copiado ...

Por Timothy W. Martin

Actualizado el 19 de abril de 2018 11:11 p. M. ET

112 COMENTARIOS

Seúl: el ciber ejército de Corea del Norte, durante mucho tiempo considerado una amenaza de seguridad de nivel medio, se está transformando silenciosamente en una de las máquinas de piratería más sofisticadas y peligrosas del mundo.

En los últimos 18 meses, las huellas dactilares de la nación han

aparecido en un número creciente de ciberataques , el nivel de habilidad de sus hackers ha mejorado rápidamente y sus objetivos se han vuelto más preocupantes, revela un examen del programa por parte del Wall Street Journal. Recientemente, en marzo, presuntos piratas informáticos norcoreanos parecen haberse

infiltrado en los bancos turcos e invadido los sistemas informáticos en el período previo a las Olimpiadas de Invierno, dicen los investigadores de ciberseguridad.

Durante años, los expertos en ciberseguridad vieron a Corea del Norte como una fuerza de piratería de segunda clase cuyos ataques fueron perjudiciales pero razonablemente fáciles de descifrar. Los investigadores calificaron sus habilidades operativas muy por detrás de países como Rusia, Israel y EE. UU.

Esos días parecen haber terminado, con Pyongyang mostrando niveles de originalidad en sus códigos y técnicas que han sorprendido a los investigadores. También ha mostrado voluntad de ir tras objetivos como los bancos centrales y los sistemas de puntos de venta. Mientras Corea del Norte se prepara para

posibles negociaciones con Washington destinadas a congelar su programa nuclear, sus capacidades de piratería podrían ayudarlo a generar dinero para compensar las sanciones económicas o amenazar a las instituciones financieras extranjeras.

Un estudiante norcoreano trabaja en un laboratorio de computación de la universidad en Pyongyang. Los estudiantes prometedores son enviados a escuelas especiales para aprender a piratear. FOTO: DAVID GUTTENFELDER / ASSOCIATED PRESS

Corea del Norte está cultivando hackers de élite al igual que otros países entrenan a atletas olímpicos, según los desertores y expertos en inteligencia cibernética y surcoreanos. Los estudiantes prometedores se identifican desde los 11 años y se canalizan a las escuelas especiales, donde se les enseña a piratear y a desarrollar virus informáticos.

"Una vez que has sido seleccionado para ingresar a la unidad cibernética, recibes un título que te convierte en un ciudadano especial, y no tienes que preocuparte por la comida y las necesidades básicas", dice un desertor familiarizado con el entrenamiento cibernético de Corea del Norte. .

Amenaza global

Frecuencia de hacks en 5 operaciones más activas, medida por la frecuencia con la que se mencionan en los informes de ciberseguridad cada trimestre

10 Hacks

Lázaro

Grupo

(N. Corea)

8

Sofoca

(Rusia)

6

Plataforma petrolera

(Corrí)

4

Carbanak

(Múltiple

naciones)

2

Turla

Grupo

(Rusia)

0

2016

'17

'18

Número de ataques entre el 4T 2015 y el 1T 2018

39

Sofoca

36

Grupo Lazarus

19

Carbanak

18

Grupo Turla

17

Plataforma petrolera

40

10

20

30

0

Nota: las afiliaciones de los grupos de piratería están basadas en supuestos vínculos o ubicaciones de firmas de seguridad cibernética.

Fuente: AlienVault

Para evaluar el programa cibernético de Corea del Norte, el Journal entrevistó a docenas de desertores norcoreanos, investigadores extranjeros de ciberseguridad, consejeros del gobierno de Corea del Sur y expertos militares. Los investigadores enfatizan que atrapar hackers es difícil y que no pueden estar 100% seguros de que cada ataque atribuido a Corea del Norte fue orquestado por sus ciberguerreros.

Estos expertos señalan numerosas señales de que los hackers se han vuelto mejores. Los norcoreanos están actuando en fallas de seguridad en el software ampliamente utilizado solo días después de que aparezcan por primera vez las vulnerabilidades, y elaboran código malicioso tan avanzado que no es detectado por programas antivirus, dicen. Cuando el software o las empresas de seguridad tapan agujeros, los hackers se están adaptando en cuestión de días o semanas, ajustando su malware de manera similar a como

Apple Inc. lanzaría una actualización del sistema operativo del iPhone.

Muchos piratas informáticos norcoreanos están usando un inglés perfecto o incorporando otros lenguajes en la codificación para hacer que parezca que los piratas informáticos provienen de otros países, concluyeron los investigadores. Y se están ganando una reputación como innovadores al irrumpir en teléfonos inteligentes, esconder malware en aplicaciones de la Biblia o usar

Facebook Inc. para ayudar a infectar los objetivos.

"El mundo entero debe tomar nota", dice John Hultquist, director de análisis de inteligencia de la firma estadounidense de ciberseguridad

FireEye Inc., que ahora clasifica a Corea del Norte entre las operaciones de piratería maduras del mundo.

Corea del Norte ha negado la participación en ataques de pirateo informático, incluido el ransomware WannaCry del año pasado, que bloqueó archivos digitales y exigió el pago de bitcoins para su lanzamiento, o el cibelino de 2016 de $ 81 millones del banco central de Bangladesh. Las llamadas al consulado de Corea del Norte en Hong Kong no fueron respondidas.

Los investigadores dicen que las señales reveladoras están enterradas en el interior del malware y la codificación: palabras coreanas solo utilizadas en el Norte, el uso de servidores de datos comúnmente asociados con hackers de Pyongyang y archivos creados por nombres de usuarios vinculados con piratas informáticos del país.

Estados Unidos y otros gobiernos han culpado públicamente a Corea del Norte de una serie de infiltraciones en los últimos meses, incluido WannaCry, citando patrones de codificación y técnicas que dicen conducen a Pyongyang. Los funcionarios de Corea del Sur estiman que su país está siendo blanco de un estimado de 1,5 millones de intentos de piratería norcoreanos por día, o 17 cada segundo.

Amenaza creciente

Los ataques que sospechan los expertos cibernéticos fueron orquestados por Corea del Norte son cada vez más frecuentes.

-

Diciembre de 2014

Los correos electrónicos son robados en ataque a Sony Pictures Entertainment.

-

Febrero de 2016

$ 81 millones son robados del banco central de Bangladesh.

-

Mayo de 2017

El ataque de ransomware de WannaCry infecta a más de 300,000 computadoras en 150 países.

-

Noviembre de 2017

El malware "cero días" de Adobe Flash está incrustado en los archivos de Microsoft Office en Corea del Sur.

-

Diciembre de 2017

Cambio de criptomonedas en Corea del Sur Youbit es pirateado, lo que provoca que la empresa se declare en bancarrota.

-

Diciembre de 2017

Ataques a grupos surcoreanos afiliados a los Juegos Olímpicos de Invierno.

-

Enero de 2018

El intercambio de criptomonedas Coincheck con sede en Tokio dice que se robaron unos $ 530 millones.

-

Marzo de 2018

Ataque de "día cero" de Adobe Flash contra instituciones financieras turcas y grupos gubernamentales.

A fines del año pasado, los hackers de Corea del Norte fueron los primeros en descubrir una vulnerabilidad en el popular

reproductormultimedia

Adobe Flash que permitió que un ataque no cuestionado pasara inadvertido durante meses, según investigadores de ciberseguridad. Después de que Adobe lanzara un parche de seguridad en febrero, los presuntos ciberguerreros de Pyongyang modificaron el malware para atacar a las instituciones financieras europeas, dándoles la capacidad de robar información sensible sobre sus redes, según la firma de seguridad cibernética McAfee LLC.

Los avances cibernéticos de Corea del Norte son paralelos a sus avances en tecnología de misiles desde que Kim Jong Un asumió el poder en 2011.

Muchos presuntos ataques de Corea del Norte ocurren sin un objetivo claro. Algunos investigadores lo describieron como similar a un círculo de crimen organizado que busca debilidades para aprender sobre enemigos o generar efectivo. Los investigadores generalmente están de acuerdo en que el programa se está enfocando cada vez más en obtener inteligencia militar o ganar ingresos a medida que se endurecen las sanciones y las negociaciones con el enfoque de los EE. UU.

"Las habilidades de pirateo les dan una mano mucho más fuerte en la mesa de negociaciones", dice Ross Rustici, director de la firma de ciberseguridad Cybereason Inc. y ex analista del Departamento de Defensa.

En octubre, los legisladores surcoreanos dijeron que los norcoreanos habían robado 235 gigabytes de datos y secretos militares, incluido un

plan conjunto estadounidense-surcoreano

para eliminar al liderazgo de Pyongyang en caso de guerra . Se cree que los hackers norcoreanos robaron cientos de millones de dólares, desde robar información de la tarjeta de crédito de los cajeros automáticos hasta una incursión de $ 530 millones en una criptomoneda japonesa en enero.

Las criptomonedas parecen ser un interés particular. El año pasado, presuntos hackers norcoreanos comenzaron a crear perfiles ficticios de Facebook, haciéndose pasar por atractivas mujeres jóvenes interesadas en bitcoins o trabajando en la industria, según personas familiarizadas con una investigación surcoreana sobre el asunto. Buscaron amistades con hombres en los intercambios y bancos de criptomonedas.

Las cuentas de Facebook enumeraron enlaces con un "Centro de Investigación NYU" y otras instituciones para que parezcan creíbles. Luego, los hackers atrajeron a los hombres a abrir descargas de aplicaciones o documentos de Microsoft Word, disfrazados de tarjetas de felicitación o invitaciones, que inundaron sus sistemas con malware, dicen las personas familiarizadas con la investigación.

No está claro lo que el plan obtuvo. Facebook cerró cuentas falsas utilizadas por piratas informáticos vinculados a Corea del Norte que "pretendían ser otras personas para hacer cosas como aprender sobre otros y establecer relaciones con objetivos potenciales", dijo la compañía en diciembre.

Corea del Norte también ha estado

usando un ataque de "agujero de agua" , en el que la computadora de una persona se infecta al acceder a un determinado sitio web, según investigadores de ciberseguridad. Las firmas de investigación dicen que Pyongyang usó abrevaderos para dirigirse a los bancos en México, Polonia y Asia en 2016, lo que generó mejoras de seguridad por parte de esas instituciones y firmas de software antivirus.

Corea del Norte volvió a salir en junio pasado con una variante de abrevadero que utiliza diferentes encriptaciones y comandos, según la empresa de seguridad cibernética

Proofpoint Inc., que denominó al malware PowerRatankba.

Pyongyang está mostrando niveles de originalidad en sus técnicas de codificación y piratería informática que sorprenden a los investigadores. FOTO: ED JONES / AGENCE FRANCE-PRESSE / GETTY IMAGES

La adaptación "muestra que Corea del Norte puede recuperarse cuando un investigador encuentra su herramienta, publica en ella y le permite al mundo saber cómo detenerla", dice Ryan Kalember, vicepresidente senior de Proofpoint. "Están desarrollando sus propias herramientas con un ciclo de vida de desarrollo de software, fabricando productos y mejorándolos con el tiempo".

El programa de piratería informática de Corea del Norte data al menos hasta mediados de la década de 1990, cuando el entonces líder Kim Jong Il dijo que "todas las guerras en los próximos años serán guerras informáticas".

Su piratería ocupó los

titulares en 2014 al desconectar los sistemas informáticos de

Sony Corp. Sony Pictures Entertainment, borrando los datos de la compañía y

robando trozos de correos electrónicos que finalmente se hicieron públicos. El ataque en sí, los ciberinvestigadores dicen ahora, desplegó una herramienta de "limpiaparabrisas" sencilla y ampliamente disponible.

Los expertos en ciberdelincuencia de los desertores y Corea del Sur dicen que los aprendices de hackers reclutados por el gobierno de Corea del Norte obtienen espaciosos apartamentos en Pyongyang y exenciones del servicio militar obligatorio.

El desertor norcoreano familiarizado con el entrenamiento cibernético del país dice que recibió tal entrenamiento, y describe una intensa preparación para competiciones anuales de "hackathon" en Pyongyang, en las que equipos de estudiantes se concentraron en aprender a resolver acertijos y resolver problemas bajo una fuerte presión temporal.

"Durante seis meses, día y noche, nos preparamos solo para este concurso", dice. Recuerda ir a su casa a comer después de una sesión de preparación durante toda la noche, solo para despertarse con la cabeza apoyada en su plato de sopa. "Fue el sueño de todos ser parte de eso".

Los mejores, dice, obtienen empleos buscando dinero a través de sitios web de bancos extranjeros o apuntando a redes informáticas para inteligencia en países como Estados Unidos.

"Para mantener el programa nuclear y construir más armas y mantener el régimen de Corea del Norte, se necesita una gran cantidad de divisas, por lo que naturalmente atacar a los bancos es de primera importancia", dice.

Algunos aprendices se envían al extranjero para dominar idiomas extranjeros o para participar en hackatones internacionales en lugares como India o China, donde compiten contra codificadores de todo el mundo. En una competencia global de 2015 llamada CodeChef, dirigida por una empresa india de software, los equipos de Corea del Norte ocuparon el primer, segundo y tercer puesto entre más de 7.600 en todo el mundo. Tres de los 15 codificadores principales en la red de CodeChef de aproximadamente 100,000 participantes son norcoreanos.

Los desertores e investigadores surcoreanos dicen que el ejército cibernético de Corea del Norte tiene alrededor de 7.000 hackers y personal de apoyo,

divididos en tres equipos . El equipo A, a menudo llamado "Lazarus" por investigadores extranjeros, ataca a entidades extranjeras y está asociado con las campañas más llamativas de Corea del Norte, como los ataques de WannaCry y Sony.

Luego, el consejero de seguridad interna de la Casa Blanca, Tom Bossert, y Jeanette Manfra, jefa de ciberseguridad del Departamento de Seguridad Nacional, informaron a los periodistas sobre el ataque cibernético de WannaCry en diciembre. FOTO: MARK WILSON / GETTY IMAGES

El equipo B tradicionalmente se centró en Corea del Sur y buscó secretos militares o de infraestructura, aunque ha comenzado a extraer información de inteligencia en otros lugares recientemente, dicen los investigadores cibernéticos. El equipo de C realiza trabajos menos calificados, como ataques de correo electrónico dirigidos llamados spear phishing.

Si bien sus ataques anteriores utilizaron herramientas bien conocidas y códigos conocidos, Pyongyang trató de aprender de mejores hackers en el extranjero, dice Simon Choi, un consultor de seguridad cibernética del gobierno de Corea del Sur que rastrea el comportamiento en línea. Las cuentas vinculadas a Corea del Norte en Facebook y

Twitter comenzaron a seguir a los famosos piratas informáticos chinos y marcaron "me gusta" en las páginas de libros informativos que describen cómo crear códigos maliciosos para dispositivos móviles, afirma. Algunos coreanos del norte se inscribieron en cursos en línea ofrecidos en Corea del Sur para enseñar a las personas cómo hackear teléfonos inteligentes, dice.

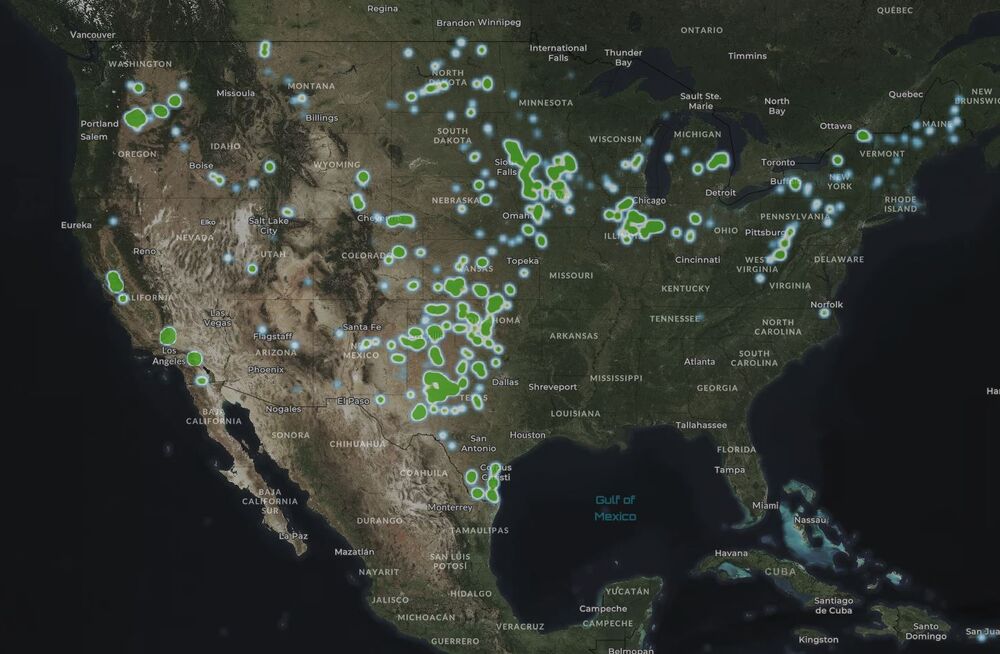

Corea del Norte ha plantado programadores en el extranjero donde pueden conectarse más fácilmente en línea con el sistema financiero mundial, dicen las empresas de seguridad. Recorded Future Inc., una firma de inteligencia, dice que ha rastreado actividades cibernéticas con huellas dactilares de Corea del Norte en lugares como China, India, Nueva Zelanda y Mozambique.

McAfee dijo que llevó a los presuntos ciberguerreros de Corea del Norte solo siete días en diciembre para descubrir y utilizar Invoke-PSImage, una nueva herramienta de piratería de código abierto, para apuntar a los grupos involucrados en los Juegos Olímpicos de Invierno. McAfee dijo que los piratas informáticos usaron la herramienta para crear a medida una descarga de malware que era invisible para la mayoría del software antivirus y escondía archivos maliciosos en una imagen adjunta a un documento de Word.

Los empleados monitorean posibles ataques cibernéticos de ransomware en la Agencia de Internet y Seguridad de Corea en Seúl. FOTO: YUN DONG-JIN / ASSOCIATED PRESS

Los investigadores dicen que estaban particularmente impresionados con el reciente ataque que capitalizó vulnerabilidades previamente desconocidas con Adobe Flash. De acuerdo con los investigadores cibernéticos de Corea del Sur y Estados Unidos, el malware apareció en noviembre apuntando a los surcoreanos, uniéndose a los archivos de Microsoft Office distribuidos por correo electrónico. Las víctimas infectaron sus computadoras al ver el contenido incrustado de Adobe Flash en documentos u hojas de cálculo de Word. Los hackers pudieron obtener acceso remoto a esas PC y robar archivos.

Adobe lanzó un aviso de seguridad el 1 de febrero y lanzó un parche de software cinco días después. FireEye dijo que sospechaba que el malware provenía de hackers norcoreanos.

En unas semanas, presuntos piratas informáticos de Pyongyang habían adaptado el malware original, que luego apareció en ataques contra instituciones financieras en Turquía a principios de marzo, según McAfee. Aunque no se tomó dinero, los ataques probablemente obtuvieron inteligencia, posiblemente incluyendo detalles de cómo funcionan los sistemas internos de los bancos, dijo McAfee.

"Este malware no fue escrito por un Joe promedio", dice Christiaan Beek, ingeniero principal sénior de McAfee.

El Sr. Choi, el consultor cibernético de Corea del Sur, persiguió digitalmente al autor del malware, recopilando detalles del ataque para reunir detalles biográficos. Eventualmente encontró lo que él cree que es la página de Facebook del hacker masculino. La ciudad natal mencionada y la ciudad actual era Pyongyang.

https://www.wsj.com/articles/how-north-koreas-hackers-became-dangerously-good-1524150416?mod=e2tw